navigator的属性(0416-如何为Navigator集成ActiveDirectory认证)

温馨提示:如果使用电脑查看图片不清晰,可以使用手机打开文章单击文中的图片放大查看高清原图。

Fayson的github:

https://github.com/fayson/cdhproject

提示:代码块部分可以左右滑动查看噢

1.文档编写目的

Fayson在前面的文章《

01-如何在Window Server 2012 R2搭建Acitve Directory域服务

》、《

02-Active Directory安装证书服务并配置

》、《

03-Active Directory的使用与验证

》、《

04-如何在RedHat7上配置OpenLDAP客户端及集成SSSD服务和集成SSH登录

》、《

05-如何为Hive集成AD认证

》、《

06-如何为Impala集成AD认证

》和《

07-如何为Hue集成AD认证

》。本篇文章Fayson主要介绍Navigator集成Active Directory认证。

- 内容概述

1.测试环境描述

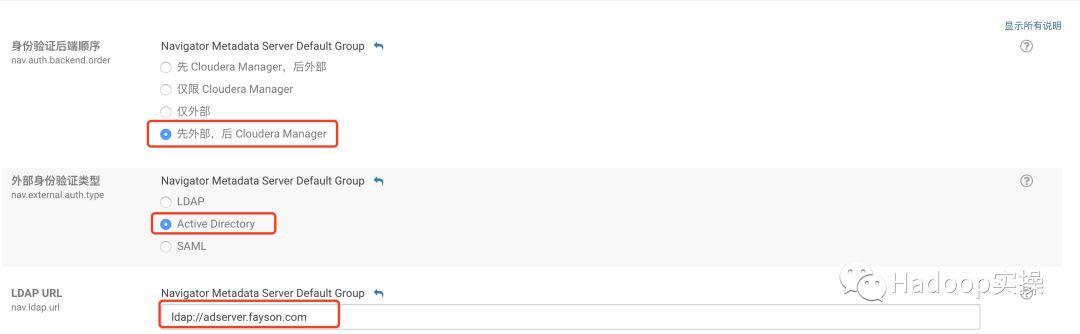

2.通过左侧的筛选器过滤Navigator Metadata服务的外部身份验证

3.配置为LDAP认证方式,具体配置参数如下:

参数名

值

描述

身份验证后端顺序

nav.auth.backend.order

先外部,后 Cloudera Manager

外部身份验证类型

nav.external.auth.type

Active Directory

LDAP URL

nav.ldap.url

ldap://adserver.fayson.com

配置AD URL

LDAP 绑定用户可分辨名称

nav.ldap.bind.dn

cloudera-scm

配置用于搜索AD的管理员账号

LDAP 绑定密码

nav.ldap.bind.pw

123!QAZ

账号密码

Active Directory 域

nav.nt_domain

fayson.com

AD的域名

LDAP 用户搜索库

nav.ldap.user.search.base

OU=Cloudera Users,DC=fayson,DC=com

搜索AD用户的基础域

LDAP 组搜索库

nav.ldap.group.search.base

OU=Cloudera Groups,DC=fayson,DC=com

搜索AD组的基础域

4.完成上述配置后,回到实例列表选择Navigator Metadata服务并重启

以上完成Navigator与AD的集成。

4.分配角色组及验证

1.使用admin用户登录Cloudera Navigator管理平台,进入角色管理界面

2.通过截图中的搜索栏查看AD中的hive组

3.点击搜索出来的组名,进入角色分配界面

为hive组分配超级管理员角色

为groupa组分配角色

以上完成了对AD中组权限的分配,拥有相应组的用户即有对应的Navigator的操作权限。

4.使用测试用户登录测试,查看用户拥有的权限

hiveadmin用户拥有的权限

testa用户拥有的权限

5.使用testb用户所属组为groupb,未分配角色的组登录测试,提示用户没有权限访问

5.总结

1.Navigator与AD集成需要配置拥有管理权限的cloudera-scm用户,注意这里不需要配置为cn=cloudera-scm,cn=Users,dc=fayson,dc=com模式。

2.在AD中为用户添加组时,不要将新添加的组设置为主要组,如下图所示:

3.Navigator集成AD后,需要为用户所在组分配角色,否则用户是没有权限访问Navigator服务。

4.在配置了AD组的操作权限后,可以将Navigator的身份验证后端顺序配置修改为“仅外部”,可以限制CM默认的用户登录Navigator。

提示:代码块部分可以左右滑动查看噢

为天地立心,为生民立命,为往圣继绝学,为万世开太平。

温馨提示:如果使用电脑查看图片不清晰,可以使用手机打开文章单击文中的图片放大查看高清原图。

推荐关注Hadoop实操,第一时间,分享更多Hadoop干货,欢迎转发和分享。

原创文章,欢迎转载,转载请注明:转载自微信公众号Hadoop实操

,

免责声明:本文仅代表文章作者的个人观点,与本站无关。其原创性、真实性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容文字的真实性、完整性和原创性本站不作任何保证或承诺,请读者仅作参考,并自行核实相关内容。文章投诉邮箱:anhduc.ph@yahoo.com