软考学习13天(软考学习第2天)

今天就按照我制定的计划进行

首先,看第1章 信息化和信息系统

其次,观看历年来的真题,第1章中所包含的知识点

第1章 信息化和信息系统

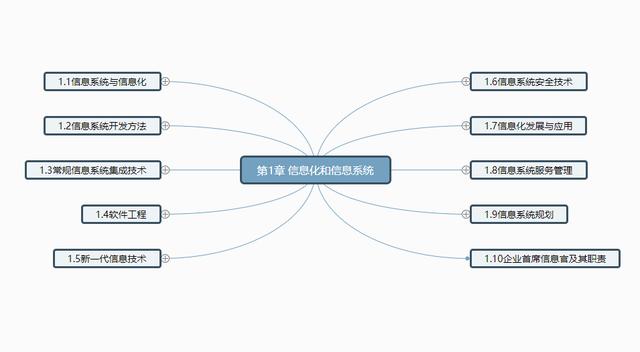

系统的观看了一遍后,做了个脑图,见图1-1,便于学习。

图1-1 第1章 信息化和信息系统

通过图1-1 我们可以看到,第1章 共分为10个小章节

我们就依次按照每个小章节分别做出了对应的脑图,使第1章整体知识分布直观的印在我们的脑海中

图1-2 1,2小章节的脑图

1.1 信息系统与信息化该小节主要讲述4方面的内容

1.1.1 信息的基本概念

知识点1:香农指出,信息就是能够用来消除不确定性的东西。

知识点2:

信息的特征:

(1)客观性(2)普遍性(3)无限性(4)动态性(5)相对性(6)依附性(7)变换性(8)传递性(9)层次性(10)系统性(11)转化性

知识点3:

信息的质量属性:

(1)精确性(2)完整性(3)可靠性(4)及时性(5)经济性(6)可验证性(7)安全性

知识点4:

信息的功能:

(1)为认识世界提供依据

(2)为改造世界提供指导

(3)为有序的建立提供保证

(4)为资源开发提供条件

(5)位知识生产提供材料

图1-3 信息传输模型

知识点5:

如图1-3

信源:产生信息的实体,信息产生后,由这个实体向外传播

编码器:在信息论中泛指所有变换信号的设备,实际上就是终端机的发送部分。如:量化器,压缩编码器,调制器,加密设备等

信道:传送信息的通道,如TCP/IP网络,光纤,铜轴电缆,双绞线,4g,5g网络,卫星,微波等

译码器:译码器是编码器的逆变换设备,把,信道上送来的信号转换成信宿能接受的信号,如:解调器,译码器,数模转换器

信宿:信息的归宿或接受者

噪声:可以理解为干扰

知识点6:信息系统的主要性能指标:有效性和可靠性

知识点7:

信息系统的基本规律:信息的度量,信源特性和编码,信道特性和编码,检测理论,估计理论和密码学

1.1.2 信息系统的基本概念

知识点8:系统是由相互联系,相互依赖,相互作用的事物或过程组成的具有整体功能和综合行为的统一体

知识点9:系统的特性

(1)目的性(2)整体性(3)层次性(4)稳定性(5)突变性(6)自组织性(7)相似性(8)相关性(9)环境适应性

知识点10:信息系统的特性:(1)开放性(2)脆弱性(3)健壮性

知识点11:信息系统见图1-4

图1-4 信息系统

1.1.3 信息化的基本概念

知识点12:信息化从小到大分为5个层次(1)产品信息化(2)企业信息化(3)产业信息化(4)国民经济信息化(5)社会生活信息化

知识点13:信息化的主体是全体社会成员

知识点14:

两网:政务内网和政务外网

一站:政府门户网站

四库:人口,法人单位,空间地理和自然资源,宏观经济四个基本数据库

十二金:金宏,办公业务资源,金税,金关,金财,金卡,金审,金盾,金保,金农,金水,金质

知识点15:国家信息化体系六要素:见图1-5

图1-5 国家信息化体系六要素关系图

(1)信息资源。核心任务,薄弱环节,衡量国家信息化水平的重要标志

(2)信息网络

(3)信息技术应用。六要素的龙头,主阵地。

(4)信息技术和产业。物质基础

(5)信息化人才。成功之本,合理的人才结构是核心和关键

(6)信息化政策法规和标准规范。规范和协调关系,发展的保障。

1.1.4 信息系统生命周期

知识点16:软件的生命周期通常包括:可行性分析与项目开发计划,需求分析,概要设计,详细设计,编码,测试,维护等阶段

简化为5部分:系统规划(可行性分析与项目开发计划),系统分析--逻辑设计(需求分析),系统设计(概要设计,详细设计),系统实施(编码,测试),运行维护

立项(系统规划),开发(系统分析,系统设计,系统实施,系统验收),运维和消亡四个阶段

管理角度:启动,计划,执行,收尾

图1-6 信息系统的生命周期

1.2信息系统开发方法包含的内容详细见图1-2

知识点17:常用的开发方法:结构化方法,面向对象方法,原型化方法,面向服务的方法

1.2.1 结构化方法(生命周期法)

知识点18:结构化方法是由结构化分析,结构化设计,结构化程序设计组成,精髓是自顶向下,逐步求精和模块化设计

知识点19:结构化方法的特点

(1)开发目标清晰化(2)开发工作阶段化(3)开发文档规范化(4)设计方法结构化

知识点20:结构化方法不足与局限

(1)开发周期长(2)难以适应需求变化(3)很少考虑数据结构

1.2.2 面向对象(Object-Oriented,OO)方法

知识点21:OO方法有更好的复用性,将系统分析,系统设计,系统实现无缝连接在一起了

1.2.3 原型化方法

知识点22:

原型按功能来分:水平(行为)和垂直(结构化)原型

按结构来分:抛弃式和演化式

知识点23:原型的开发过程

图1-7 原型法开发过程

知识点24:原型法的优缺点

优点:(1)开发周期短,成本和风险降低(2)用户满意度高,提高了成功率(3)用户参与度高,利于运行与维护

缺点:(1)开发环境要求高(2)管理水平要求高

1.2.4 面向服务(Service-Oriented ,SO)的方法

知识点25:将接口的定义和实现进行解耦,催生了服务和面向服务的开发方法

1.3常规信息系统集成技术内容详见图1-8

图1-8 常规信息系统集成技术

1.3.1 网络标准与网络协议

知识点26:网络协议是为计算机网络中进行数据交换而建立的规则,标准火约定的集合

知识点27:网络协议三要素,语义,语法,时序

知识点28:OSI协议:

(1)物理层,如:电缆连线连接器,标准:RS232,V.35,RJ-45,FDDI

(2)数据链路层,将数据分割成物理层传输的帧。协议:IEEE 802.3/.2,HDLC,PPP,ATM

(3)网络层,将网络地址(IP)翻译成对应的物理地址(网卡地址),将数据从发送方路由到接收方。协议:IP,ICMP,IGMP,IPX,ARP

(4)传输层,确保数据可靠,顺序,无错地从A点传输到B点。协议:TCP,UDP,SPX

(5)会话层,网络中两点的建立和维持通信,提供会话管理功能,协议:RPC,SQL,NFS

(6)表示层,管理数据的加密,解密,转换,格式化和文本压缩。协议:JPEG,ASCII,GIF,DES,MPEG

(7)应用层,提供接口以使程序能使用网络服务,协议:HTTP,Telnet,FTP,SMTP

知识点29:网络协议和标准

IEEE 802协议包括:

802.1:协议概论

802.2:逻辑链路控制层LLC协议

802.3:以太网CSMA/CD载波监听多路访问/冲突检测协议

802.3:标准以太网 10Mb/s 细铜轴电缆

802.3u:快速以太网 100Mb/s 双绞线

802.3z:千兆以太网 1000Mb/s 光纤火双绞线

802.4:令牌总线Token Bus协议

802.5:令牌环Token Ring协议

802.6:城域网MAN协议

802.7:FDDI宽带技术协议

802.8:光纤技术协议

802.9:局域网上的语音/数据集成规范

802.10:局域网安全互操作标准

802.11:无线局域网WLAN标准协议

知识点30:广域网协议:PPP点对点协议,ISDN综合业务数字网,xDSL,DDN数字专线,x.25,FR帧中继,ATM异步传输模式

知识点31:TCP/IP协议

(1)应用层协议:FTP,TFTP,HTTP,SMTP,DHCP,Telnet,DNS,SNMP协议

(2)传输层协议:提供流量控制,错误校验,排序服务。TCP,UDP

(3)网络层协议:IP,ICMP,IGMP,ARP,RAPP

1.3.2 网络设备

1.3.3 网络服务器

1.3.4 网络存储技术

知识点32:

1.直接附加存储(DAS)

2.网络附加存储(NAS)

3.存储区域网络(SAN):(1)FC SAN 光纤通道(2)IP SAN(3)IB SAN 无限带宽

1.3.5 网络接入技术

知识点33:

1.PSTN接入:公用交换电话网络

2.ISDN接入:综合业务数字网

3.ADSL接入:非对称数字用户线路

4.FTTx——LAN接入:光纤 局域网

5.HFC接入:同轴光纤技术

6.无线接入

1.3.6 网络规划与设计

知识点34:网络规划:(1)需求分析(2)可行性分析(3)对现有网络的分析与描述

知识点35:网络设计:(1)网络拓扑结构设计(2)主干网络(核心层)设计(3)汇聚层和接入层设计(4)广域网连接与远程访问设计(5)无线网络设计(6)网络安全设计(7)设备选型

知识点36:安全信息的要素:(1)机密性(2)完整性(3)可用性(4)可控性(5)可审查性

1.3.7 数据库管理系统

知识点37:

1.Oracle 关系型数据库

2.MySQL 关系型数据库

3.SQLServer 关系型数据库

4.MongoDB 非关系型数据库

1.3.8 数据仓库技术

知识点38:

图1-9 数据仓库体系结构

1.3.9 中间件技术

知识点39:中间件,操作系统,数据库并称为“三套车”

知识点40:3个层次

(1)底层中间件:JVM,CLR(公共语言运行库),ACE(自适配通信环境),JDBC(java数据库连接),ODBC(开放数据库互联)

(2)通用型中间件:CORBA,J2EE,MOM,COM

(3)集成型中间件:WorkFlow,EAI

1.3.10 高可用性和高可靠性的规划与设计

1.4软件工程详细内容见图1-10

图1-10 软件工程

1.4.1 需求分析

知识点41:需求的层次:(1)业务需求(2)用户需求(3)系统需求

知识点42:质量功能部署(QFD):(1)常规需求(2)期望需求(3)意外需求

知识点43:需求获取:(1)用户访谈(2)问卷调查(3)采样(4)情节串联板(5)联合需求计划

知识点44.:需求分析:数字字典模型:(1)数据模型(实体联系图---E-R图)(2)功能模型(数据流图---DFD)(3)行为模型(状态转换图---STD)

知识点45:OOA模型:用例模型,分析模型(包括静态模型,动态模型)

知识点46:软件需求规格说明书(SRS)内容:(1)范围(2)引用文件(3)需求(4)合格性规定(5)需求可追踪性(6)尚未解决的问题(7)注解(8)附录

知识点47:需求验证(需求确认)内容:(1)SRS正确描述预期,满足项目干系人需求的系统行为和特征(2)SRS软件需求是从系统需求,业务规格和其他来源中正确推导来的(3)需求是完整的和高质量的(4)需求的表示在所有地方都是一致的(5)需求为继续进行系统设计,实现和测试提供了足够的基础

知识点48:UML的结构:(1)构造块(2)规则(3)公共机制

知识点49:UML的事物:(1)结构事物:类,接口,协作,用例,活动类,构件,节点(2)行为事物:交互(内部活动),状态机(3)分组事物(4)注释事物

知识点50:UML中的关系:(1)依赖(2)关联(3)泛化(4)实现

知识点51:UML2.0中的图:(1)类图(2)对象图(3)构件图(4)组合结构图(5)用例图(6)顺序图(序列图):属于交互图(7)通信图:属于交互图(8)定时图(计时图):属于交互图(9)状态图:状态机(10)活动图(11)部署图(12)制品图(13)包图(14)交互概览图:活动图和顺序图的混合物

知识点52:UML视图:(1)逻辑视图(2)进程视图(3)实现视图(4)部署视图(5)用例视图

知识点53:面向对象分析的核心工作是建立系统的用例模型和分析模型

知识点54:构建用例模型的4个阶段,前3个阶段必需阶段:(1)识别参与者(2)合并需求获得用例(3)细化用例描述(4)调整用例模型。

知识点55:用例之间的关系:(1)包含(2)扩展(3)泛化

知识点56:类之间的关系,见图1-11:(1)关联关系(2)依赖关系(3)泛化关系(4)共享聚集(5)组合聚集(6)实现关系

图1-11 类之间的关系

1.4.2 软件架构设计

知识点57:软件架构风格:(1)数据流风格:批处理序列和管道/过滤器(2)调用/返回风格:主程序/子程序,数据抽象和面向对象,层次结构(3)独立构件风格:进程通信和事件驱动(4)虚拟机风格:解释器和基于规则的系统(5)仓库风格:数据库系统,黑板系统和超文本系统

知识点58:软件架构评估:基于技术:(1)调查问卷(检查表)(2)基于场景:架构权衡分析法,软件架构分析法,成本效益分析法(3)基于度量

知识点59:采用刺激,环境,响应对场景进行描述

1.4.3 软件设计

知识点60:软件设计分为结构化设计和面向对象设计

知识点61:结构化设计基本原则:高内聚,低耦合

知识点62:面向对象设计基本思想:抽象,封装和可扩展性

知识点63:可维护性和可复用性是OOD的核心问题之一

知识点64:OOD原则:(1)单一指责原则(2)开放-封闭原则(3)李氏替换原则(4)依赖倒置原则(5)接口隔离原则(6)组合重用原则(7)迪米特原则(最少知识法则)

知识点65:设计模式:(1)处理范围分:类模式和对象模式(2)目的和用途分:创建型模式,结构型模式和行为型模式

1.4.4 软件工程的过程管理

知识点66: 阶段式模型见下图1-12

图1-12 阶段式模型

知识点67:连续式模型见下图1-13

图1-13 连续式模型

1.4.5 软件测试及其管理

知识点68:测试方法:(1)静态测试:人工检测,计算机辅助静态分析。包括文档(以检查单形式)和代码(桌前检查,代码走查,代码审查)的静态测试(2)动态测试:白盒(结构测试:控制流测试,数据流测试,程序变异测试)和黑盒测试(功能测试:等价类划分,边界值分析,判定表,因果图,状态图,随机测试,猜错法,正交实验法)

知识点69:测试类型:(1)单元测试(模块测试)(2)集成测试(3)确认测试(4)系统测试(5)配置项测试(6)回归测试

知识点70:软件调试策略:蛮力法,回溯法,原因排除法

知识点71:软件调试与测试的区别(1)测试是找错误,调试是找到并修改错误(2)调试在测试之后(3)测试有已知条件开始,有预知结果,调试未知条件开始,结束的过程不可预计(4)测试过程事先设计,调试不能描述过程或持续时间

知识点72:软件测试管理:(1)过程管理:测试活动管理和测试资源管理(2)配置管理(3)评审工作:测试就绪评审和测试评审

1.4.6 软件集成技术

知识点73:

1.表示集成(界面集成):黑盒集成

2.数据集成:白盒集成

3.控制集成(功能集成或应用集成)

4.业务流程集成(过程集成)

5.企业之间的应用集成

1.5新一代信息技术详细内容见图1-14

图1-14

1.5.1 物联网

知识点74:物联网主要解决物品与物品(T2T),人与物品(H2T),人与人(H2H)之间的互连

知识点75:物联网关键技术:传感器技术和嵌入式技术

知识点76:物联网架构分三层:(1)感知层:温湿度传感器,二维码标签,RFID标签和读写器,摄像头,GPS(2)网络层:互联网,广电网,网络管理系统,云计算平台(3)应用层

知识点77:功能层:(1)物联感知层(2)通信网络层(3)计算与存储层(4)数据及服务支撑层(5)智慧应用层

知识点78:支撑体系:(1)安全保障体系(2)建设和运营管理体系(3)标准规范体系

1.5.2 云计算

知识点79:云计算类型:(1)IaaS(基础设施即服务):提供计算机能力,存储空间等基础设施方面的服务(2)PaaS(平台即服务):提供虚拟操作系统,数据库管理系统,web应用等(3)SaaS(软件即服务):应用软件,组件,工作流等

知识点80:发展云计算的主要任务:(1)增强云计算服务能力(2)提高云计算自主创新能力(3)探索电子政务云计算发展新模式(4)加强大数据开发与利用(5)统筹布局云计算基础设施(6)提升安全保障能力

1.5.3 大数据

知识点81:大数据的特点:大量,多样,价值,高速,真实性

知识点82:大数据发展应用的目标:(1)打造精准治理,多方协作的社会治理新模式(2)建立运行平稳,安全高效的经济运行新机制(3)构建以人为本,惠及全民的民生服务新体系(4)开启大众创业,万众创新的创新驱动新格局(5)培育高端智能,新兴繁荣的产业发展新生态

1.5.4 移动互联

知识点83:移动互联网特点:(1)终端移动性(2)业务使用的私密性(3)终端和网络的局限性(4)业务与终端,网络的强关联性

知识点84:移动互联网的新特点:(1)重视对传感技术的应用(2)有效地实现人与人的连接(3)浏览器竞争与孤岛问题突出

1.6信息系统安全技术1.6.1 信息安全的有关概念

知识点85:信息安全内容:秘密性,完整性,可用性

知识点86:信息安全四个层次:(1)设备安全:是信息系统安全的首要问题。包括:稳定性,可靠性,可用性(2)数据安全:秘密性,完整性,可用性(3)内容安全:政治上是健康的,符合国家法律法规,中华民族优良的道德规范(4)行为安全:秘密性,完整性,可控性

知识点87:信息安全法律法规:(1)一般性法律法规(2)规范和惩罚信息网络犯罪的法律(3)直接针对信息安全的特别规定(4)具体规范信息安全技术,信息安全管理等方面的规定

知识点88:信息安全等级保护:

(1)对公民,法人和其他组织造成损害,但不损害国家安全,社会秩序和公共利益

(2)对公民,法人和其他组织造成严重损害,对社会秩序和公共利益造成损害,但不损害国家安全

(3)对社会秩序和公共利益造成严重损害,对国家安全造成损害

(4)对社会秩序和公共利益造成特别严重损害,对国家安全造成严重损害

(5)对国家安全造成严重损害

1.6.2 信息加密,解密与常用算法

知识点89:信息加密技术包括两个元素:算法和密钥

知识点90:加密技术分为:(1)对称加密技术(2)非对称加密技术

知识点91:Hash函数的概念,数字签名的概念,认证的概念

1.6.3 信息系统安全

知识点92:计算机设备安全关键因素:完整性、机密性、抗否认性、可用性、可审计性、可靠性

知识点93:计算机设备安全:(1)物理安全(2)设备安全(3)存储介质安全(4)可靠性技术

知识点94:网络安全防御技术:(1)防火墙(2)入侵检测与防护(3)VPN(4)安全扫描(5)网络蜜罐技术

知识点95:操作系统安全按威胁方式划分:(1)切断(2)截取(3)篡改(4)伪造

知识点96:操作系统安全面临威胁有:(1) 计算机病毒(2)逻辑炸弹(3)特洛伊木马(4)后门(5) 隐蔽通道

知识点97:操作系统安全:(1)身份认证机制(2)访问控制机制(3)数据保密性(4)数据完整性(5)系统的可用性(6)审计

知识点98:数据库系统安全:(1)物理数据库的完整性(2)逻辑数据库的完整性(3)元素的安全性(4)可审计性(5)访问控制(6)身份认证(7)可用性(8)推理控制(9)多级保护

知识点99:Web威胁防护技术:(1)Web访问控制技术(2)单点登陆技术(3)王爷防篡改技术(4)Web内容安全

今天就暂时看到这,将近100页,基本算完成计划,明天继续看完第一章后,刷真题,总结真题在第一章知识点的分布,以及第一章的在整个考试中的侧重。

加油!

,

免责声明:本文仅代表文章作者的个人观点,与本站无关。其原创性、真实性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容文字的真实性、完整性和原创性本站不作任何保证或承诺,请读者仅作参考,并自行核实相关内容。文章投诉邮箱:anhduc.ph@yahoo.com